Intervención por medio de asesoría

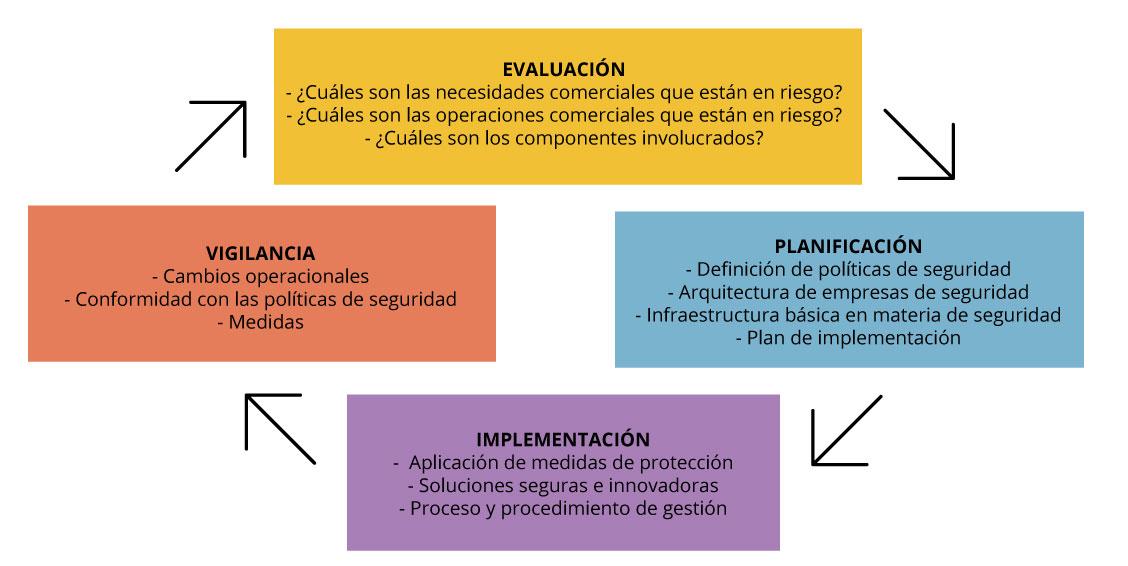

Ciclo de vida de la seguridad

Figura 1. Modelo - Ciclo de Deming (PHVA)

GASTI propone un proceso de elaboración del Plan director en materia de seguridad de la información (PDSI) organizado en cinco grandes fases

- Redacción de la política de seguridad de la informacion

Redacción de la política de seguridad de la información: definición de la visión, principios directrices y objetivos en los niveles más altos de la organización en lo que respecta a la seguridad de la información. - Inventario y clasificación de activos de información

Inventario y clasificación de activos de información: esta etapa permite elaborar el inventario de todos los activos de información de la organización y clasificarlos. Esta etapa, considerada un elemento del PMSI, se lleva a cabo fuera de la producción de este. - Estado de la situación actual

Estado de la situación actual: esta etapa consiste en identificar los riesgos y los controles pertinentes puestos en práctica por la organización para mitigar los riesgos en materia de seguridad para cada uno de los activos esenciales identificados. - Análisis de riesgos

Análisis de riesgos: se realiza un análisis de riesgos a partir de una selección de marcos hipotéticos representativos de la realidad de la organización y del estado de la situación actual. - Plan director en materia de seguridad

Plan director en materia de seguridad: registro de los elementos anteriores y redacción del plan de acción establecido en relación con los aspectos estratégicos y operacionales.

Servicios

- Redacción y revisión de la política de seguridad

- Capacitación

- Priorización asistida de las intervenciones

- Identificación de riesgos

- Identificación de los controles implantados

- Análisis de riesgos

- Redacción de informes

Resultados concretos

- Política de seguridad

- Directivas de seguridad

- Aviso de seguridad

- Documentos de capacitación

- Formularios y plantillas modelo

- Ficha general de inventario y clasificación

- Matriz de clasificación

- Lista de controles pertinentes por categoría

- Síntesis de la evaluación de controles

- Informe del estado de la situación actual

- Fichas de marcos hipotéticos de riesgo

- Posibles soluciones

- Priorización y plan de acción

- PDSI

Con el objeto de acompañar a las organizaciones y cumplir con las distintas exigencias en materia de protección y de gestión de la información, GASTI emplea su experiencia y sus conocimientos del sector gubernamental, privado, y de la salud y los servicios sociales para coordinar los esfuerzos de todos los individuos de la organización por medio de una metodología específica estructurada en torno a las siguientes etapas:

- Planificación y organización del proyecto (fecha de entrega, actividades, comités necesarios).

- Presentación y contextualización de conceptos y exigencias.

- Adaptación de la metodología de intervención al contexto.

- Recopilación y procesamiento de datos por medio de herramientas adaptadas al contexto (distintos tamaños, presupuestos y recursos humanos, nivel de evolución distinto en materia de gestión de la seguridad).

- Acompañamiento en la elaboración del inventario, la clasificación y el informe de clasificación de los activos de información.

Luego, GASTI propone realizar un análisis de la situación en el marco de un plan director de la seguridad de la información (identificación y análisis de riesgos y de medidas de control).

Servicios

- Transferencia de conocimientos

- Gestión de proyectos

- Recopilación asistida

- Análisis de datos

- Elaboración de informes

- Acompañamiento

Resultados concretos

- Datos recopilados no procesados

- Datos compilados

- Análisis de datos

- Informe de clasificación de activos

- Registro de potestades

Redacción de arquitecturas de seguridad teniendo en cuenta los cuatro procesos de carácter jurídico, humano, organizacional y tecnológico

- Asesorar y brindar apoyo a los equipos para la definición de objetivos, los retos y el alcance de los proyectos.

- Realizar análisis preliminares y de impacto, participar en la elaboración de posicionamientos y orientaciones.

- Guiar a los analistas de seguridad y apoyar a los equipos cuyos proyectos están en etapa de ejecución.

- Participar en la concientización de los empleados y en la difusión del marco normativo, las herramientas y los enfoques.

- Realizar recomendaciones de adquisición, desarrollo de sistemas o de soluciones, y asumir la responsabilidad de la evolución de algunos de ellos.

Elaboración de un plan de sucesión informática (PSI)

- Efectuar un análisis de riesgos e impactos.

- Evaluar los riesgos.

- Identificar los sistemas de información esenciales.

- Establecer los objetivos de continuidad de los servicios.

- Definir las prioridades de recuperación de activos tecnológicos.

- Realizar el inventario de activos y de interrelaciones.

- Establecer roles y responsabilidades.

- Establecer las necesidades de recursos (humanos y financieros).

- Definir las soluciones de aprovisionamiento.

- Definir las medidas que se pondrán en práctica.

- Estrategias de sucesión.

Elaboración de un plan de continuidad de las actividades comerciales (PCA)

- Preparar la lista de actividades y recursos esenciales de una empresa.

- Definir los riesgos que podrían afectar negativamente las actividades y establecer sus consecuencias potenciales.

- Poner en práctica estrategias, vías de respuesta y planes adecuados.

- Responder de manera segura y eficaz a los incidentes (graves o leves).

- Ejercer la capacidad de reaccionar a los incidentes, mantener al día las estrategias y los planes, y revisarlos a fin de asegurar su relevancia.

Auditoría de seguridad según la norma ISO 27002

- Identificar los procesos de TI que están en riesgo en la organización.

- Planificar los mandatos de auditoría de seguridad.

- Llevar a cabo los mandatos de auditoría de seguridad.

- Utilizar los modelos, los referentes y las herramientas conocidas.

- Presentar y explicar los resultados de la auditoría.

- Actuar de conformidad con los principios de ética y las reglas deontológicas de la auditoría interna.

Prueba de ingeniería social

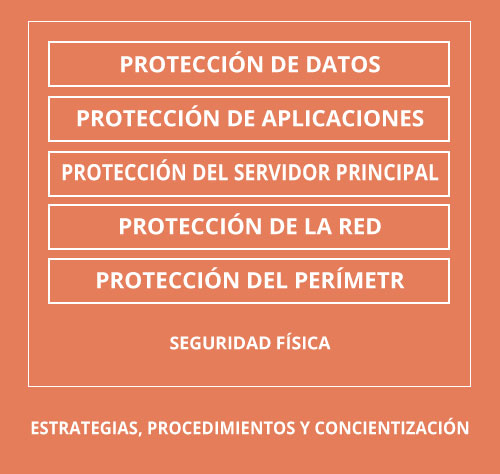

- Estrategias, procedimientos y concientización

Las reglas escritas que usted desarrolla para gestionar todos los ámbitos de la seguridad y el programa de educación que usted implanta para asegurarse de que su personal conozca, comprenda y ponga en práctica dichas reglas. - Seguridad física

Las medidas de seguridad que controlan el acceso a su sitio y a sus recursos. Por ejemplo, es importante recordar que, si usted coloca contenedores de basura afuera, estos se encontrarán fuera de la seguridad física de la organización. - Datos

La información sobre la empresa y las cuentas, el correo electrónico, etc. Cuando usted analiza las amenazas de ingeniería social, debe incluir copias en papel y copias electrónicas en su planificación de seguridad de la información. - Aplicación

Los programas utilizados por sus usuarios. Debe explicar cómo los piratas, por medio de la ingeniería social, pueden corromper las aplicaciones, tales como el correo electrónico o la mensajería instantánea. - Servidores y computadoras principales

Los servidores y las computadoras de usuarios que se utilizan en su organización. Piense en proteger a los usuarios de los ataques directos contra sus computadoras por medio de instrucciones estrictas sobre los programas informáticos que se utilizan en las computadoras profesionales y sobre la manera de controlar los dispositivos de seguridad, tales como el nombre de usuario y las contraseñas. - Red interna

La red por medio de la cual su sistema informático se comunica. Puede tratarse de una red local, inalámbrica, o de área amplia (WAN, por sus siglas en inglés). La red interna se ha vuelto menos «interna» en el transcurso de los últimos años, ya que el teletrabajo y el trabajo móvil han aumentado. En consecuencia, usted debe asegurarse de que los usuarios comprendan lo que deben hacer para trabajar de manera segura en todos los entornos de la red. -

Perímetro

El punto de contacto entre sus redes internas y externas, tal como Internet o las redes de sus socios comerciales, posiblemente en el marco de una extranet. Los ataques de ingeniería social generalmente intentan violar el perímetro para lanzar ataques contra sus datos, aplicaciones y servidores principales de su red interna.

Figura 2. Modelo de seguridad de defensa reforzada

Durante el diseño de sus medidas de seguridad, el modelo de seguridad de defensa reforzada le permite visualizar las áreas de su empresa que son vulnerables a las amenazas. Este modelo no es específico de las amenazas de ingeniería social, pero deben protegerse cada una de sus capas.

Las defensas principales del modelo son las estrategias de seguridad, los procedimientos y la concientización. Estas defensas se centran en el personal de la organización, explican lo que hay que hacer, cuándo, por qué y quién debe hacerlo. Las capas restantes pueden optimizar sus defensas, pero la protección esencial proviene de un conjunto de reglas bien estructuradas y definidas que protegen su entorno informático.

GASTI puede ayudarlo en este proceso.

Capacitación de concientización sobre la seguridad de la información para el personal

- Describir y comprender el rol del usuario en el mantenimiento de la seguridad de la información.

- Reconocer las políticas que permiten la creación de un entorno de trabajo seguro.

- Reconocer las políticas relativas a los usuarios remotos.

- Proteger los equipos que se encuentran en las oficinas y los periféricos portátiles contra las amenazas.